흔히 악성코드 감염은 불법 소프트웨어 이용, 신뢰할 수 없는 웹사이트 방문, 첨부 파일이 포함된 메일, 출처가 불분명한 프로그램 설치를 통해 이뤄진다고 생각한다. 하지만, 정식으로 구매한 소프트웨어나 하드웨어 제품은 아무 문제가 없을까? 1) 정품 소프트웨어 최초의 정품 소프트웨어에서 악성코드가 발견된 건 악성코드 역사만큼 오래되었다. 1988년 3월 16일 프리 핸드(Free Hand)사의 트레이닝(Training) 디스크에 바이러스에 감염 된 일이 발생했다.

이 제품은 출하직후 바이러스 감염이 확인되어 약 5,000 본의 패키지를 회수했다. 이 바이러스는 처음에는 ‘애플의 새로운 상품(New products from Apple)’이라는 애플사가 아직 발표하지 않은 제품들에 대한 거짓 내용이 들어있는 하이퍼카드 스택(HyperCard stack)에 존재했다. 매크로마인드(MacroMind)사의 사장인 마크 캔터(Marc Canter)는 몬트리얼의 매킨토시 사용자 모임에 참석했을 때 우연히 감염된 게임 프로그램을 가지고 회사로 돌아왔다.

매크로마인드사는 ‘페이지 메이커’(Page Maker)로 유명한 앨더스(Aldus)사의 프로그램을 출하 전에 시험해주는 회사였다. 마크 캔터는 게임 프로그램을 실행시켜 본 후 바로 앨더스사의 새로운 그래픽 프로그램인 ‘프리 핸드(Free Hand)’를 실행했다. 그는 이 프로그램을 앨더스사에 돌려주었고 앨더스사는 수 천장 복사해 출하하였다. 결국 나중에 감염 사실을 알게 된 앨더스사는 5,000장 정도의 프로그램을 급히 회수하였지만 일부는 이미 다른 사용자들에게 넘어갔다. 앨더스사는 약 7,000 달러의 손실을 입고 모든 프로그램의 개발 과정을 외부로부터 완전히 차단하는 조치를 취했다.

이 사건은 ‘바이러스가 새로운 앨더스 소프트웨어를 공격했다(Virus stikes new Aldus software)’ 제목으로 시애틀 타임즈의 1면을 장식했으며 뉴욕 타임즈에도 보도되었다고 한다. 바이러스에는 캐나다의 매킨토시 잡지인 ‘맥매그(MacMag)’의 발행자이며 이 바이러스를 만든 드류 대이비드슨(Drew Davidson)의 친구인 리차드 브랜다우(Richard Brandow)의 서명이 들어있었다.

이 바이러스의 제작자는 당시 23세의 드류 대이비드슨으로 리차드 브랜다우의 구상을 바탕으로 자신의 프로그래밍 실력을 다른 사람들에게 자랑하기 위해서 이 바이러스를 만들었다고 한다.

이 사건으로 4년 후인 1992년 8월 20일 리차드 브랜다우는 미국의 워싱턴에서 고발당했다. 1998년 Win95/Marburg 바이러스는 MGM 인터렉티브(MGM Interactive)에서 발매한 게임인 워게임즈 (Wargames)와 슬로베니아, 스웨덴, 이탈리아 판 PC 게이머(PC Gamer)지 7월호 부록 CD-ROM 에 포함된 파일에 감염되어 배포되었다.

인터넷이 널리 이용되면서 감염된 프로그램이 웹 사이트에 얼려지는 사례도 존재한다.

1995년 9월 중순 마이크로소프트사는 WM/Concept 바이러스에 대한 정보를 담은 WW6ALERT.ZIP 파일을 배포한다. 바이러스 정보를 담은 ZIP 파일에 포함된 WW6INFO.DOC는 신종 워드 매크로 바이러스인 WM/Nuclear 바이러스에 감염되어 있었다.

1996년 9월과 10월 중순 마이크로소프트사는 또다시 WM/Wazzu 바이러스에 감염된 문서를 배포한다. 9월에는 SPCD(Microsoft Solution Provider CD)에 포함되어 있었으며 10월 중반 스위스 웹사이트에 올려진 문서에서 WM/Wazzu 바이러스가 발견되었다.

2000년 12월 17일에서 12월 19일 사이 펀러브 바이러스(Win32/FunLove.4099 virus)에 감염된 파일이 일본 휴렛팩커드(Hwelett-Packard) 사이트에 올려졌다.

최근 악성코드 중 트로이목마와 웜이 바이러스보다 압도적으로 많아 실행파일이나 문서가 바이러스에 감염되어 웹사이트에 올려지는 경우는 드물다.

2) 부록 디스켓과 CD-롬 매체 1990년대 초 컴퓨터 잡지에 디스켓을 부록으로 주는 경우가 많았는데 이들 잡지 덕분에 바이러스가 빠른 속도로 전국으로 확산되는 경우도 종종 있었다.

1990년 7월 영국의 컴퓨터 잡지인 PC 투데이(PC Today)지의 부록 디스크가 디스크 살해 바이러스(Disk_Killer virus)에 감염되어 5 만 6천장 이상 배포되었다. 같은 해 11월 9일 네덜란드의 PC WORLD Benelux지의 디스켓이 폭포.1704 바이러스(Cascade.1704 virus)에 감염되어 1만 6천 장 배포되었다.

1991년 5월 프랑스의 인기 컴퓨터 잡지에 포함된 디스켓이 프로도 바이러스(Frodo virus)에 감염되어 있었다. 7 만 장의 감염된 디스크가 배포되었고 이에 두 명의 디스크 제작자는 2년 형과 100,000 프랑의 벌금을 선고 받았지만 1995년 항소심에서 뒤집어 졌다.

1993년 전율 바이러스(Tremor virus)이 독일의 ‘Channel Videodat’ 구독자에게 보낸 압축 해제 프로그램인 PKUNZIP.EXE 파일에 감염되어 퍼졌다. 유럽에만 6만 명 가량의 독자가 있는 것으로 알려져 있다. 이 바이러스는 곧 유럽 전역으로 확산되었으며 당시 많은 백신에서 이 바이러스를 진단하지 못해 파일이 업로드 되었고 확산이 빨랐다.

1995년 3월 마이크로소프트사가 160 여명의 개발자들에게 발송한 윈도우 95 데모 플로피디스크에서 모양 바이러스(Form virus)가 발견되었다.

1995년 10월 말 영국의 PC 매거진(PC Magazine)은 삼포 바이러스(Sampo virus)에 감염된 디스켓을 편집자의 날 행사에 배포했다. 같은 해 12월 영국의 Ziff-Davis UK사에서 보낸 전자크리스마스 카드 디스크에서 패리티부트.B 바이러스(Parity_Boot.B virus)가 발견되었다

1993년부터 플로피 디스크를 대체해 CD-롬(CD-ROM) 사용이 증가하면서 동시에 마스터본에 대한 바이러스 검사를 제대로 하지 않아 바이러스를 포함한 CD 롬 타이틀을 배포하기도 한다. 1993년 12월에 각기 다른 CD-ROM 4곳에서 바이러스를 포함해 배포된 것이 확인되었다. CD-ROM은 읽기만 가능한 매체라 바이러스가 포함된 CD-ROM은 폐기처분 해야 한다(참조; CD-ROM Virus Bonanza, Virus Bulletin 1994.1 p.3).

한국에서도 1990년과 1991년 ‘PC 월드’ 지의 부록 디스켓에 숨바꼭질 바이러스(Hide-and-Seek virus)와 미켈란젤로 바이러스(Michelangelo virus)에 감염된 채 전국으로 배포되었다. 이 외에도 ‘퍼스널 컴퓨터’ 지에서 정기 구독자들에게 어둠의 복수자 바이러스(Dark_Avenger virus)에 감염된 디스켓을 배포한 적도 있었다.

1999년 6월 ‘하우피씨’지의 부록 CD인 디지털 하우피씨 엑셀 강좌 파일이 라루 바이러스(X97M/Laroux virus)에 감염되어 있었다. 3) 변조된 하드웨어와 소프트웨어 하드웨어의 경우 자체 감염 보다는 하드웨어에 포함되는 프로그램이 변조되는 경우가 존재한다. 변조된 하드웨어의 경우 제작 업체 내부자 소행이나 외주 업체 직원 소행일 가능성이 높다. 다행히 하드웨어 자체의 접근은 제한적이기 때문에 하드웨어가 변조되는 경우는 드물다.

IBM 4341은 1980년 4월 11일 7시 30분에 시스템을 정지시키는 논리폭탄(logic bomb)를 포함하고 있었다고 한다(참조; John Gaunt, White paper, ‘Do vendors deliver?’, TPT May 1988).

1994년 오스트레일리아에서는 판매된 컴퓨터에 포함된 MS-DOS에 변조된 FORMAT.COM이 포함되어 사용 후 5개월 후에 사용하는 디스크를 파괴하는 일이 발생했다(참조; The HZZap Trojan, Virus Bulletin May 1994 p.4). 오스트레일리아의 특정 회사의 시스템이 부팅되지 않고 하드 디스크가 파괴되는 증상을 조사하면서 밝혀졌다. 시스템을 확인 결과 시스템 판매과정에서 포맷 후 5개월 후에 하드디스크를 파괴하도록 부트 레코드를 변조한 것이 확인되었으며 FORMAT.COM 역시 변조되어 있었다. 해당 시스템에 포함된 MS-DOS를 누군가 고의적으로 변형해 둔 것이다. 이 트로이목마는 Trojan/HDZap 로 불린다

역시 오스트레일리아에서 1994년 11월 13일에 시스템이 부팅되면 생일 축하 곡이 연주되고 시스템이 정지되는 현상을 보고한다. 처음에는 새로운 신종 바이러스를 의심했지만 감염되지 않은 깨끗한 디스크로 부팅해도 동일한 증상이 발생했다. 곧 시스템 메인보드의 AMI 바이오스에 해당 코드가 숨겨진 것이 확인되었으며 메인보드는 한국에서 선적된 것이었다. 롬 바이오스에 악의적인 코드가 포함된 건 극히 드물다.

4) 악성코드를 포함한 하드웨어 하드웨어 감염보다는 악성코드를 포함하는 하드웨어가 바른 표현이다. 크게 플로피 디스크, 하드디스크, 플래쉬 메모리 등과 같이 저장 가능한 매체들이 악성코드를 포함해 판매되는 경우가 존재했다. 특히 최근 MP3 플레이어나 휴대형 멀티미디어 플레이어(Portable Multimedia Player, PMP) 등이 플래쉬 메모리나 하드디스크를 내장하고 마이크로소프트사의 FAT32 방식으로 포맷되어 있어 윈도우 악성코드가 저장 될 수 있다.

1994년 10월 핀란드와 스웨덴에서 LZR 바이러스에 감염된 디스크가 판매되었다. 중국에서 수입된 플로피 디스크였으며 40 만개가 수입되어 이 중 2만개가 감염되어 있었다.

플로피 디스크 사용이 줄어들고 외장형 하드디스크와 플래쉬 메모리 사용이 증가하면서 이들 매체에 악성코드를 포함되어 판매되는 제품도 발견되었다.

이중 가장 유명한 사건은 2006년 10월 발생한 애플사(Apple, Inc)의 일부 아이팟에 악성코드를 포함하고 판매된 사건이다. 애플사는 보도자료를 통해 2006년 9월 12일 이후 판매된

일부 아이팟(iPod)에 악성코드가 포함된 사실을 알렸다. MP3 플레이어에서 악성코드가 발견된 것은 처음 있는 일은 아니다. 2004년 12월 카스퍼스키 연구소 웹 블로그에 따르면 한 연구원이 러시아에서 구매한 한국의 MP3 플레이어 제조 업체인

아이리버(iriver) MP3 플레이어에서 악성코드가 발견되었다고 한다. 2006년 9월 일본의 맥도날드에서 홍보용으로 배포한

중국산 MP3 플레이어에서도 악성코드가 발견되었다.

이외 잘 알려져 있지 않았지만 2005년 11월에는

일본 외장형 하드 디스크 드라이브에서 악성코드가 발견되었다.

2007년 3월 6일 일본에서 출시된 그림, 동영상, 음악 등의 재생이 가능한 포토 스토리지기 Photo Find Player P-2500 에서 웜이 발견되었다.

2007년 9월 초 윈도우 비스타(Windows Vista)가 탑재된 10만대의 독일회사인

메디온(Medion) 노트북이 안젤리나 바이러스(Angelina virus)에 감염되어 판매된 것이 확인되었다. 이 바이러스는 1994년에 발견된 아주 오래된 부트 바이러스로 다행히 윈도우 비스타에서는 활동하지 않는다. 하지만, 많은 백신 프로그램에서 부트 바이러스 진단 기능 혹은 치료 기능이 빠져있어 멸종된 것으로 예상되는 오래된 바이러스에 대한 진단/치료 제외가 결코 좋지 않다는 교훈을 남겨주었다.

2007년 11월에는 일부

시게이트 하드디스크에 온라인 게임 계정 탈취 트로이목마가 발견되었다. 대만에서는 중국에서 제작된 악성코드로 추정되어 중국 정부에서 개입한 게 아니냐는 음모론도 제기되었다. 하지만, 이런 음모론적 입장은 다음과 같은 이유로 가능성이 낮다.

첫째, 게임 계정 탈취 목적의 트로이목마

해당 악성코드의 목적은 온라인 게임 계정 탈취이다. 중국정부에서 대만 정부의 정보를 훔치려 했다면 국가기밀문서가 아닌 온라인 게임 계정을 탈취하는 트로이목마를 사용했을까?

둘째, 이미 진단되는 악성코드

확인 결과 해당 샘플은 V3에서 2007.06.23.01엔진에서 추가된 샘플이다. 정말 중국정부에서 의도적으로 진행했다면 사건 발생 최소 5개월 전에 발견되어 대부분의 백신 프로그램에서 진단되는 구종 악성코드를 사용했을까?

5) 보안 프로그램 회사에서 공식적으로 배포하는 프로그램뿐 아니라 심지어 보안 프로그램에서도 악성코드에 감염된 사례가 있다.

1999년 12월 말 한국의 보안업체인 안철수연구소의 V3 엔진 파일에 신종 바이러스인 러브 바이러스(Win95/Love virus)가 감염되어 배포되었다. 엔진 제작 과정에는 문제가 없었지만 엔진을 홈페이지에 업로드 하는 시스템에 신종 바이러스가 감염되어있었고 업로드 과정 중 바이러스에 감염된 파일이 홈페이지를 통해 유포되었다. 이후 안철수연구소는 엔진 제작 과정부터 업로드까지 외부와 분리된 별도 환경으로 구성했다.

다른 백신 업체들도 바이러스를 포함한 제품을 업로드 하는 일이 발생했다.

2000년 11월 22일에 센트럴 커맨드(Central Command)사에 올려진 AVX4ICQ.EXE 파일과 설치 파일인 SETUPAVXPRO.EXE에서 Win95/CIH.1024 바이러스 감염이 확인되었다. 실제 제작회사인 루마니아 소프트윈 사의 파일에서도 이 바이러스 감염 흔적이 발견되었다고 한다. 아마도 제품 패킹 과정 중 시스템에 바이러스에 감염되어 있었고 파일이 올려진 것으로 추정된다.

이후 몇몇 보안 업체에서 배포한 파일이 바이러스에 감염되었었다는 소문이 돌고 있다. 이런 보안회사들의 악성코드 감염을 보면 결국 바이러스로부터의 피해는 보안업체도 피할 수 없다는 교훈을 주고 있다.

무엇이 원인인가? 업체에서 배포하는 정품 소프트웨어나 하드웨어에서 악성코드가 발견되는 주요 원인은 무엇일까?

첫째, 제품 출시 전 안티 프로그램 미사용

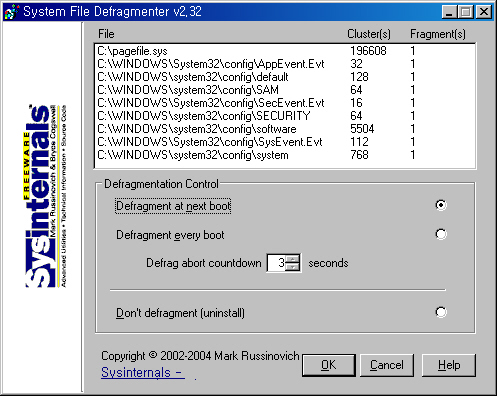

가장 많은 이유로 제품 제작과 출시 과정 중 백신 프로그램으로 검사하지 않는 점이다. 발견된 악성코드의 상당수는 기존 백신 프로그램에서 진단 가능한 구종으로 제품 출시 전 검사만 해봤어도 감염되어 배포되는 일은 사전에 막을 수 있었다.

둘째, 내부자 소행

소프트웨어나 하드웨어 변조는 조금 상황이 달라진다. 판매되는 제품의 내용을 수정한 경우도 있고 롬 바이오스 같이 접근이 극히 어려운 부분을 변조하는 경우도 존재한다. 이는 제작자 중에 누군가 악의를 품고 몰래 집어 넣지 않으면 발생하지 않는 일이다. 내부자 소행을 막기 위해서는 제품 검수 과정 중에 어떤 코드가 들어가는지 리뷰가 이뤄져야 할 것이다.

셋째, 외부와 분리되지 않는 환경

최근 저장 가능한 매체에서 악성코드가 포함되는 경우가 종종 있다. 하드웨어 생산과정의 경우도 테스트나 자료 초기화 등을 위해 컴퓨터에 연결하는 것으로 보인다. 이때 사용되는 시스템이 감염되어 있을 때는 저장 기능을 가진 하드웨어는 악성코드를 포함해 판매될 수 있다. 혹시라도 회사 관계자 중 한 사람이 컴퓨터를 이용해 웹 서핑을 하다 악성코드에 감염된 건 아니었을까?

몇몇 신종 바이러스 감염 사례 외에는 대부분 기존 백신 프로그램에서 진단 가능한 악성코드로 발생한 사건으로 결국 부주의가 가장 큰 원인으로 볼 수 있다.

결론 이렇듯 악의적인 코드는 단순한 불법 복제나 제작 과정 중 실수뿐 아니라 제품 제작자가 고의로 넣어 둘 수도 있다. 단순히 제품을 불신하자는 생각보다는 정품에서도 악성코드가 포함될 수 있으니 조심, 또 조심하자는 의미로 해석하면 될 것이다.

| 일시 |

사건 |

비고 |

| 1980년 4월 11일 |

IBM 4341은 1980년 4월 11일 7시 30분에 시스템을 정지시키는 논리폭탄(logic bomb) 포함 |

- |

| 1988년 3월 16일 |

프리 핸드(Free Hand)사의 트레이닝(Training) 디스크에서 매킨토시용 바이러스 발견 |

정품에서

발견된 최초

바이러스 사례 |

| 1990년 7월 |

영국의 컴퓨터 잡지인 PC 투데이(PC Today)의 부록 디스크가 디스크 살해 바이러스(Disk_Killer virus)에 감염되어 5 만 6천장 이상 배포 |

- |

| 1990년 11월 9일 |

네덜란드의 PC WORLD Benelux지의 디스켓이 폭포.1704 바이러스(Cascade.1704 virus)에 감염되어 1만 6천 장 배포 |

- |

| 1990년 |

한국 PC 월드 지 부록 디스켓에 숨바꼭질 바이러스(Hide-and-Seek virus) 채 전국적으로 배포 |

국내에서 발생 |

| 1991년 |

한국 PC월드 지 부록 디스켓에 미켈란젤로 바이러스(Michelangelo virus)에 감염되어 배포 |

국내에서 발생 |

| 1991년 5월 |

프랑스의 인기 컴퓨터 잡지에 포함된 디스켓이 프로도 바이러스(Frodo virus)에 감염되어 배포 |

- |

| 1993년 |

전율 바이러스(Tremor virus)가 독일의 ‘Channel Videodat’ 구독자에게 보낸 압축 해제 프로그램인 PKUNZIP.EXE 파일에 감염되어 배포 |

- |

| 1994년 |

오스트레일리아에서는 판매된 컴퓨터에 변조된 FORMAT.COM이 포함되어 사용 후 5개월 후에 사용하는 디스크를 파괴하는 일이 발생 |

- |

| 1994년 10월 |

핀란드와 스웨덴에서 LZR 바이러스에 감염된 디스크가 판매 |

중국산 플로피 디스크 |

| 1994년 11월 13일 |

오스트레일리아에서 1994년 11월 13일 시스템이 부팅되면 생일 축하 곡이 연주되고 시스템이 정지되는 현상 발생 |

한국산 메인보드로 알려짐 |

| 1995년 3월 |

마이크로소프트사가 160 여명의 개발자들에게 발송한 윈도우 95 데모 플로피디스크에 서 모양 바이러스(Form virus) 발견 |

- |

| 1995년 9월 |

1995년 9월 중순 마이크로소프트사는 WM/Concept 바이러스에 대한 정보를 담은 WW6ALERT.ZIP 파일 중 WW6INFO.DOC이WM/Nuclear 바이러스에 감염 |

- |

| 1995년 10월말 |

영국의 PC 매거진(PC Magazine)은 삼포 바이러스(Sampo virus)에 감염된 디스켓을 편집자의 날 행사에 배포 |

- |

| 1995년 12월 |

영국의 Ziff-Davis UK사에서 보낸 전자크리스마스 카드 디스크에서 패리티부트.B 바이러스(Parity_Boot.B virus) 발견 |

- |

| 1996년 9월과 10월 |

마이크로소프트사에서 WM/Wazzu 바이러스에 감염된 문서를 배포 |

- |

| 1998년 7월 |

MGM 인터렉티브(MGM Interactive)에서 발매한 게임인 워게임즈 (Wargames)에서 Win95/Marburg 바이러스 발견 |

- |

| 1999년 6월 |

하우피씨 지 부록 CD인 디지털 하우피씨 엑셀 강좌 파일이 라루 바이러스(X97M/Laroux virus)에 감염 |

국내에서 발생 |

| 1999년 12월 |

안철수연구소의 V3 엔진 파일에 신종 바이러스인 러브 바이러스(Win95/Love virus)가 감염되어 배포 |

국내에서 발생 |

| 2000년 11월 22일 |

센트럴 커맨드(Central Command)사에 올려진 AVX4ICQ.EXE 파일과 설치 파일인 SETUPAVXPRO.EXE에서 Win95/CIH.1024 바이러스에 감염된 파일이 발견 |

- |

| 2000년 12월 17일-19일 |

펀러브 바이러스(Win32/FunLove.4099 virus)에 감염된 파일이 일본 휴렛팩커드(Hwelett-Packard) 사이트에 올려짐 |

- |

| 2004년 12월 |

아이리버(iriver) MP3 플레이어에서 악성코드가 발견 |

한국산 MP3 플레이어 |

| 2005년 11월 |

일본 외장형 하드 디스크 드라이브에서 악성코드 발견 |

- | -

| 2006년 9월 |

일본 맥도날드에서 홍보용으로 배포한 중국산 MP3 플레이어에서 악성코드 발견 |

- |

| 2006년 10월 |

애플사(Apple, Inc)의 일부 아이팟(iPod)에 악성코드를 포함해 판매 |

- |

| 2007년 3월 6일 |

포토 스토리지기 Photo Find Player P-2500 에서 웜 발견 |

- |

| 2007년 9월 |

독일 메디온(Medion)사 윈도우 비스타가 탑재된 최신 노트북이 안젤리나 바이러스(Angelina virus)에 감염되어 판매 |

- |

| 2007년 11월 |

일부 포맷된 시게이트 하드디스크에서 온라인 게임 계정 탈취 트로이목마가 발견 |

- |

[표] 정품에서 발견된 악성코드 리스트

invalid-file

invalid-file