최근 PC 내 동영상 파일을 감춰놓고 실행하려는 사용자들에게 결제를 유도하는 랜섬웨어가 출몰, 사용자들의 주의가 요구되고 있다.

안철수연구소 시큐리티대응(ASEC)연구소에 따르면 사용자 동의 없이 PC 동영상 파일을 한 곳에 모은 후 그 폴더를 루트킷(RootKit) 기능으로 감춰 접근을 막고 동영상을 보려는 사용자들에게 결제를 유도하는 새로운 랜섬웨어가 출현했다.

랜섬웨어는 인질의 몸값을 의미하는 랜섬과 소프트웨어(SW)를 칭하는 웨어의 합성어로 인질을 잡아 몸값을 요구하는 SW를 말한다. PC 데이터를 암호화해 비밀번호 등을 알려주는 대신 일정금액을 요구하는 형태의 악성코드가 이에 속한다.

이번에 발견된 랜섬웨어는 최근 동영상 플레이어로 위장해 설치를 유도했던 UCCCPlay에 의해 설치된 것으로 추정되고 있다. 액티브X 형태로 설치되는 이 랜섬웨어는 PC의 모든 동영상 파일과 P2P 프로그램 다운로드 경로의 파일들을 검색, C나 D 드라이브의 루트에 생성한 폴더에 모두 복사한 뒤 원본은 삭제한다. 폴더는 루트킷 기법으로 숨겨 사용자가 접근할 수 없도록 하고 랜섬웨어에 의해서만 접근이 가능하다. 사용자가 동영상을 보기 위해 프로그램을 실행하면 본인 인증을 요구하고 사용자가 인증을 하면 휴대전화를 통한 소액결제창(사진)으로 연결, 결제를 유도한다. 이 창에는 사용자 약관이 있기는 하지만 매우 작은 크기로 표시, 형식적인 사용자 동의 과정으로 악용하고 있다.

안철수연구소 측은 액티브X 실행 경고창이 뜨면 설치 전 주의 깊게 살펴보고 인터넷 익스플로러의 보안 설정을 반드시 보통 이상으로 설정, 자동 설치를 방지할 것을 권고했다. 안철수연구소 한 관계자는 "백신 프로그램으로 진단 및 치료가 가능하며 프로그램을 삭제하면 복원 폴더가 생성돼 파일이 없어지는 피해는 발생하지 않지만 사용자 파일을 임의로 옮기고 돈을 요구하는 행위는 분명 개인정보 침해이며 금전사기"라고 말했다.@

win_tip

- 랜섬웨어 !!! 내 동영상 파일이 인질로 잡혔다? 2007.12.14

- 유용한 루트킷 진단 치료 프로그램 총 정리 2007.12.14

- 디스크조각모음 빠르게하기 2007.12.14

- Easy CSS Layouts with YUI CSS Grid Builder 2007.12.13

- xp 압축 폴더 기능 제거 2007.12.13

- 블로거나 사이트에 리본을 만들어주는 사이트 입니다. 2007.12.13

- DOS에서 바이오스 업데이트 2007.12.13

- BIOS 업데이트 하기 2007.12.13

- 채팅 상대방 정보 캐는 악성코드가 러시아에서 등장 2007.12.12

- 보안 USB가 바이러스 유포경로? 2007.12.10

랜섬웨어 !!! 내 동영상 파일이 인질로 잡혔다?

유용한 루트킷 진단 치료 프로그램 총 정리

디스크조각모음 빠르게하기

보통 디스크조각모음방법을 쓰게되면 기본1시간은 먹을텐데요 .

[ 자주하시는분은 금방.. ]

제가 가르쳐드리는 방법으로 하시면 30분이 될수도있고 단 몆분이 될수도있습니다 .

1 . 먼저 명령 프롬프트를 실행시킵니다 ..

{ 경로 : 시작 > 모든프로그램 > 보조프로그램 > 명령 프롬프트 }

2. 명령 프롬프트를 실행시키면 커서가 깜박깜박 거릴텐데 거기다 " defrag " 를 입력합니다 .

3. 그다음 밑에 새로운 글이 뜰텐데요 무시하고 또 밑에보시면 커서가 깜박깜박거릴텐데

거기다가 이번엔 defrag c: 를 입력합니다 .

4. 그럼 디스크조각이 실행될텐데요 다른작업하지마시고 이것만 두십시요.

잘못하면 메모리덤프 일어나서 블루스크린뜹니다 ]

5. 디스크조각모음이 끝나면 바로끄지마시고 밑에또 커서가 깜박거릴텐데

EXIT 를 입력하시면 모든작업이 끝납니다 .

또 defrag로 하면 빠르고 디스크조각모음으로하면 느리냐면

defrag는 큰것 > 작은것으로 작업을 처리하기때문에 빠른것이고 .

디스크조각모음은 전체적으로 한번에 처리하기때문에 느린겁입니다 .

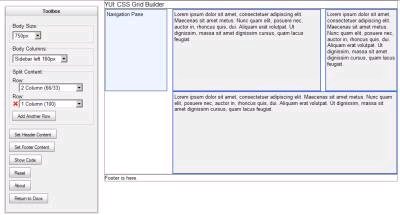

Easy CSS Layouts with YUI CSS Grid Builder

the world of web developers there are two standard ways of laying out a web page. The classical way is to use tables and structure your web page like you would an Excel Spreadsheet or a Word document. The second is to use Cascading Style Sheets that let you create elements on the page and position them according to your needs. For a large variety of reasons CSS based layouts are the way to go: they use less code, they are more customizable, they support various effects that aren't possible with tables, and they run faster in modern web browsers. The problem? They are darn hard to code!

Enter the CSS Grid Builder from the good folks at Yahoo!. Yahoo! has spent thousands of hours crafting web pages and testing them across all the possible OS and browser combinations (yes, even Opera). The end result of all this testing was the public release of the Yahoo! User Interface CSS and JavaScript libraries. The CSS Grid Builder is a simple web-based interface for quickly creating any number of layouts that rely solely on YUI's CSS files. This gives you the advantage of easily and visually laying out designs without using tables, and they will work the same way in every popular browser

http://developer.yahoo.com/yui/grids/builder/

xp 압축 폴더 기능 제거

xp 압축 폴더 기능 제거

C:\WINDOWS\system32

zipfldr.dll 파일을 삭제

원도우가 부팅할때 읽어들이기 때문에 삭제하면 그만큼 가벼워짐

블로거나 사이트에 리본을 만들어주는 사이트 입니다.

DOS에서 바이오스 업데이트

보통 메인보드 업체의 초기 BIOS는 프로그램처럼 버그를 포함하고 있는 경우가 많다. 따라서 메인보드 업체에서 제공하는 초기 BIOS의 경우 가급적 BIOS를 업그레이드해주는 것이 좋으며 안정된 BIOS라고 해도 기능 추가등의 이유로 업그레이드해주는 것이 좋다.

일반적으로 BIOS의 업그레이드는 초보자의 경우 상담한 부담을 갖는 경우가 많다. BIOS의 업그레이드도 마찬가지고 하드웨어 장치의 펨웨어 업그레이드도 마찬가지이지만 사실 몇번 해보면 상당히 쉽게 할 수 있는 것이 BIOS 및 펌웨어 업그레이드이다.

BIOS나 펌웨어의 업그레이드는 일반적으로 도스 모드에서 수행하는 방법관 윈도우즈 모드에서 수행하는 방법이 있다. 대부분의 BIOS 업그레이드 매뉴얼에는 다음과 같은 경고 문구가 있다.

NOTE: AFLASH works only in DOS mode. It will not work with DOS prompt in Windows

사실 이 문구때문에 겁을 먹는 사람들도 많다. 이 메시지를 직역하면 AFLASH는 도스 모드에서만 동작합니다. AFLASH는 윈도우의 도스 프롬프트에서는 동작하지 않습니다는 뜻으로 MS-DOS 시동 디스크로 부팅한 경우에만 동작하며, 윈도우(9x, nt, 2k, xp)의 명령행(command.com이나 cmd.exe로 윈도우내에서 열리는 도스창)에서는 업그레이드를 할 수 없다는 뜻이다.

BIOS나 펌웨어를 업그레이드할 때 가장 좋은 방법은 MS DOS 디스켓으로 크린 부팅을 한 후 업그레이드하는 것이 가장 좋다.

BIOS나 펌웨어의 경우 윈도우에서 업그레이드하는 것도 가능하다. 필자가 예전에 사용한 GigaByte의 경우 @BIOS라는 윈도우용 업그레이드 도구를 제공하고 있으며, ABIT의 경우 FlashMenu라는 BIOS 업데이트 도구를 제공하고 있다. 또한 AWARD Bios를 이용하는 경우 WinFlash라는 프로그램을 사용하면 Windows에서도 BIOS나 펌웨어를 업그레이드할 수 있다.

@BIOS를 이용해서 BIOS를 업데이트하는 방법은 인터넷을 통한 바이오스 업데이트(@BIOS)라는 강좌를 통해 이미 설명했으므로 이번 팁에서는 MS DOS 디스켓을 이용한 BIOS 업그레이드를 설명하겠다.

사실 MS DOS를 이용한 업그레이드가 가장 일반적이며 적용할 수 있는 분야가 높다. WinFlash나 FlashMenu를 통한 BIOS 업그레이는 다른 팁에서 다루도록 하겠다. 일단 BIOS를 업그레이드하려면 다음과 같은 프로그램이 필요하다.

- MS DOS 시동 디스크: MS DOS로 부팅만 가능하면된다. 따라서 필요한 파일은 IO.SYS, MSDOS.SYS. COMMAND.COM이 전부인 디스켓을 사용해도 된다. XP에서 시동 디스크가 필요한 경우 Windows XP에서 DOS 부팅 디스크 만들기를 참조해서 시동 디스크를 하나 만들어도 된다.

- ROM 파일: 실제 EEPROM으로 구울 BIOS 파일로 보통 메인보드 업체에서 제공하고 있다. 필자가 사용하는 ABIT NF7-S v2.0의 경우 nf7d27.exe에서 받을 수 있다.

- Flash 도구: 모든 메인보드 업체에서 BIOS 파일을 ROM에 구울 수 있는 Flash 도구를 제공한다. 현재 시중에서 접할 수 있는 BIOS는 AWARD(대부분의 조립형 PC의 BIOS), AMI(일부 조립형 PC의 BIOS), Phenix(대부분의 메이커 PC의 BIOS)가 대부분이다주2. 일반적으로 BIOS 파일에 플래쉬 도구까지 포함되어 있는 것이 일반적이지만 BIOS 파일에 플래쉬 도구가 포함되어 있지 않다면 메인보드 제공업체에서 플래쉬 도구를 다운 받으면 된다. AWARD BIOS를 사용하는 경우 awdflash.exe 를 다운방아 사용하면된다.

DOS에서 BIOS를 업데이트하는 방법은 다음과 같다.

- BIOS 파일을 압축해제한 후 모든 파일을 MS DOS 시동 디스크로 복사한다주3. 필자의 경우 nf7d27.exe 파일에는 다음과 같은 파일들이 포함되어 있었다.

플래쉬 도구에대한 사용법을 알고 있다면 AWDFLASH.EXE, NF7D_27.BIN 파일만 있으면 된다. ABITFAE.BAT와 RUNME.BAT는 플래쉬 유틸리티를 사용할 줄 모르는 사용자를 위해 메인보드 업체에서 제공하는 배치파일로 업체마다 다소 다를 수 있다.ABITFAE.BAT RUNME.BAT에서 호출하는 배치 파일 AWDFLASH.EXE 플래쉬 도구 NF7D_27.BIN BIOS 파일. 이 파일이 실제 ROM에 구워짐 NF7D_27.TXT BIOS 파일의 버전 및 개선 정보 RUNME.BAT BIOS 업데이트시 실행할 배치 파일.

- MS DOS 시동 디스크로 부팅한다주4, 주5.

- 도스 프롬프트에서 다음 명령을 실행한다.

- 별도의 배치 파일이 제공되는 경우

제공되는 배치 파일을 실행하면 된다. 이 경우 BIOS를 업그레이드 하기전에 기존의 BIOS를 백업할 수 있다.runme.bat

- 별도의 배치 파일이 제공되지 않는 경우

AWDFLASH.EXE RomFile.bin /py /sn /cd /cp /cc

예:

AWDFLASH.EXE Nf7d_27.bin /py /sn /cd /cp /cc

- 별도의 배치 파일이 제공되는 경우

주2: AWARD와 Phenix는 현재 같은 회사이다.

주3: BIOS 파일이 조금 커서 하나의 플로피 디스크에 모두 복사할 수 없는 경우도 발생한다. 이경우 앞에서 언급했듯 IO.SYS, MSDOS.SYS, COMMAND.COM, AUTOEXEC.BAT, CONFIG.SYS 파일을 제외한 모든 파일을 삭제한 후 복사하기 바란다.

주4: 플로피로 부팅하기위해서는 BIOS 설정의 부팅 순서를 플로피가 가장 먼저 오도록 변경해야 한다.

주5: 부팅중 날짜와 시간을 묻는 화면이 나타날 수 있다. 이 경우 엔터키를 입력하면 된다.

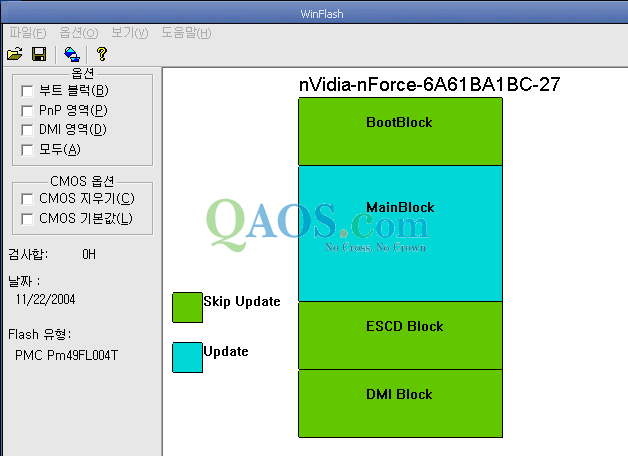

BIOS 업데이트 하기

WinFlash의 경우 모든 Award BIOS에서 사용할 수 있으며,

만약 Award BIOS가 아닌 경우에는 그림처럼 Award BIOS가 아니라는 메시지가 나타난다.

WinFlash를 이용해서 BIOS를 업데이트하는 방법 역시 FlashMenu를 이용해서 업데이트하는 것과 거의 비슷하다. 다만 사용하는 프로그램이 WinFlash라는 점만 차이가 난다. 절차는 다음과 같다.

- 모든 프로그램 종료

WinFlash를 제외한 현재 실행중인 모든 프로그램을 종료한다. BIOS를 업데이트하는 도중에 발생할 수 있는 문제를 최소화하기위해서는 가급적 현재 기동하고 있는 프로그램을 종료하는 것이 좋다.

- WinFlash 실행

WinFlash를 실행하면 그림과 같은 화면이 나타난다.

※ 옵션

업데이트할 블럭을 선택한다. 기본적으로 메인 데이타만 업데이트된다. 그러나 가급적 모두를 체크해서 부트 블럭과 PnP 영역, DMI 영역 모두 업데이트하기 바란다.

※ CMOS 옵션

기존의 CMOS 설정을 유지하려면 체크하지 않는 것이 좋다. BIOS를 업데이트하면 CMOS 데이타를 지우거나 기본값으로 설정할 수 있다.

3. BIOS 백업

최신의 BIOS가 항상 좋은 것은 아니다. 만약 BIOS를 업데이트한 후 업데이트된 BIOS에서 문제점이 발견된다면 예전의 BIOS로 백업해야 한다. 따라서 가급적 BIOS를 업데이트하기전에 먼저 백업하는 것이 좋다.

- 파일/BIOS 백업 메뉴를 클릭한다.

- 파일 이름에 적당한 파일명(예: bios060209.bin)을 지정하고 저장 버튼을 클릭한다.

- BIOS 저장 창에서 백업 버튼을 클릭한다.

4. BIOS 업데이트

BIOS 업데이트는 모든 블럭을 업데이트하는 것으로 하겠다. 아울러 CMOS 데이타는 유지하는 것이 좋으므로 CMOS 옵션은 변경하지 않는 것으로 하겠다.

a. 파일/BIOS 업데이트 메뉴를 클릭한다

b. 업데이트할 BIOS 파일(예: NF7D_27.BIN)을 클릭하고 열기 버튼을 클릭한다.

c. BIOS 업데이트 창에서 업데이트 버튼을 클릭한다.

주1: GigaByte처럼 기존의 Award BIOS에서 많은 변형이 가해진 BIOS의 경우 Award BIOS가 아니라는 오류 창이 나타날 수 있다.

채팅 상대방 정보 캐는 악성코드가 러시아에서 등장

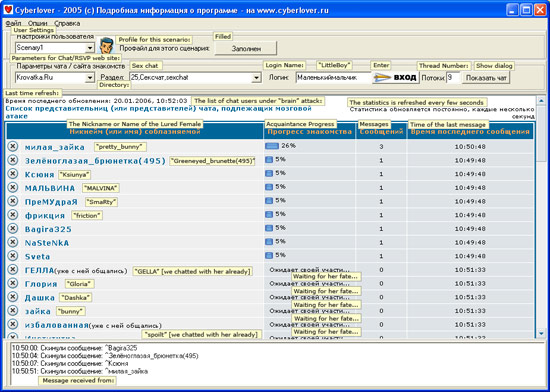

채팅 상대의 개인정보를 캐내는 악성코드가 러시아를 중심으로 나돌고 있다. ‘사어버러버(CyberLover)’라고 명명된 이 악성코드는 상대방 PC를 원격제어 할 수 있게 설계된 일종의 ‘봇넷(Botnet)’이다.

쉽게 설명해 봇넷이 사람으로 가장해 상대방과 채팅을 하는 것이다. 보안업체 PC툴즈에 따르면 ‘사이버러버’의 자동 채팅 기능은 매우 뛰어나 ‘봇넷’인지 알아차리기가 어렵다고 한다.

PC툴즈 수석 연구원 세르게이 세비첸코는 “사이버러버에는 전에 없던 대규모 사회공학적 해킹 기술을 동원되고 있다”고 우려했다.

작업시간도 빨라 30분에 10명이상과 온라인 관계를 맺은 것도 확인됐다. 그리고 원격 조종자, 곧 크래커는 ‘사이버 러버’가 수집한 인물들의 이름과 연락처, 사진을 첨부한 리포트를 작성한다.

‘사이버러버’의 스크린샷.

뿐만 아니라 사이버러버는 피해자에게 특정 웹 사이트로의 접속을 유도해 악성코드를 배포하는 것도 가능하다.

현재 사이버러버의 주 활동무대는 러시아 웹 사이트지만 그 외 국가의 채팅망으로 영역을 넓힐 가능성은 얼마든지 있다. PC툴즈는 “소셜 네트워크 유저도 이러한 공격을 당할 수 있다”며 “내년 초에는 전세계에 사이버러버가 퍼질 것”이라고 우려했다.

앞서 설명했듯 사이버러버는 사람 심리를 이용한 사회공학적 공격의 일종으로 그 책략의 다양성은 SW 취약성을 능가하고 있다. 보안업계에서는 이러한 공격이 앞으로 계속 증가할 것으로 예상하고 있다.

# 앞으로 국내에 이런 악성코드가 번진다면 마음놓고 챗팅하지도 못하겠군요 -_-

보안 USB가 바이러스 유포경로?

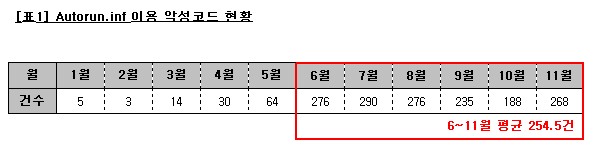

PC보안업체인 뉴테크웨이브가 11월 국내 악성코드 동향 분석 자료에 따르면, 이동식 디스크를 이용해 확산 가능한 일명 ‘USB 악성코드’가 꾸준히 나타나고 있는 것으로 나타났다.

과거에는 주로 몇몇 트로이목마에서나 이같은 기법이 사용됐으나, 이동식 디스크 사용이 크게 늘면서 이를 노린 악성코드가 급증하기 시작, 지난 6월부터는 월 평균 250여건씩 꾸준히 발견되고 있는 것.(표1 참조)

만약, USB 메모리 안에 ‘Autorun.inf’ 파일이나 휴지통이 생성돼 있다면 악성코드에 감염되었을 가능성이 높다.

지난달 처음 감염이 보고된 ‘오프링(Win32.HLLW.Offring) 웜’ 역시 ‘Autorun.inf’를 이용해 이동식 디스크로 확산이 가능한 악성코드다. 게다가 이 웜은 일반인들도 쉽게 사용하는 매크로 스크립트 프로그램으로 만들어진 것이어서, 향후 이동식 디스크 관련 악성코드의 확산을 우려케 하고 있다.

뉴테크웨이브 기술연구원 양성욱 연구원은 “매크로 스크립트 프로그램은 반복적인 작업을 수행해야 할 때 그것을 자동으로 가능하게 해주는 프로그램으로, 조작이 쉽고 다양한 기능을 가지고 있어 누구나 간단하게 악성코드를 제작할 수 있어 문제가 될 수 있다” 라고 지적했다.

양 연구원은 또 “이렇게 제작된 악성코드는 대부분 크게 위험하진 않으나, 윈도 탐색기 실행을 방해한다던가 인터넷 사용을 못하게 한다던가 해서 사용자를 충분히 번거롭게 할 수 있다”고 설명했다.

최근 인기를 끌고 있는 보안 USB도 악성코드 위험에 노출되어 있기는 마찬가지다.

보안 USB는 전자상거래 안전이나 문서 유출 방지를 목적으로 데이터를 암호화하는데, 악성코드가 숨어드는 데 문제가 없어 경우에 따라서는 보안에 위협이 될 수도 있는 것.

이에 따라 USB 연결 후에는 반드시 바이러스 백신을 실행해서 PC와 이동식 디스크 모두를 검사해 줄 것을 권장하고 있다.

크리스마스와 연말이 있는 이달에는 안부인사를 가장한 악성코드가 대거 출몰할 것으로 예상된다.

양성욱 연구원은 “웹2.0이 자리를 잡으면서 사용자 참여 경향이 두드러지고 있다”며 “이메일이나 메신저뿐만 아니라 블로그 게시물, UCC 등 다양한 경로를 통한 악성코드 감염에 대비해야 한다”고 조언했다.

한편 지난 달 악성코드 통계 결과, 전체 감염 컴퓨터 수는 13% 증가했으나 신규 발견 악성코드는 26% 감소해, 기존에 제작된 악성코드의 활동이 두드러진 것으로 분석됐다.